Jeder kann Opfer einer Cyber-Attacke oder eines Internetbetrugs werden. Mit genügend Ressourceneinsatz (Personal und Zeit) kann wohl praktisch jedes Ziel erfolgreich angegriffen werden.

In der Praxis reicht es aber aus, nicht zu den leichtesten Opfern zu gehören, denn auf diese „lowest hanging fruits“ konzentrieren sich die Cyber-Kriminellen bei ihren Raubzügen.

Wie reduziere ich mein Cyber-Sicherheitsrisiko signifikant mit wenig Aufwand? (eine Auswahl)

Zu dieser Frage gibt es viele Antworten. Die folgende Auflistung priorisiert Effektivität und Umsetzbarkeit. Es ist klar, dass nicht alle Massnahmen für jeden in Frage kommen und dass sich die Liste fast beliebig verlängern liesse.

1. Sich nie von Gier leiten lassen – sich nie unter Zeitdruck setzen lassen

Die meisten erfolgreichen Angriffe zielen auf den menschlichen User. Sie nutzen seine Schwächen wie Habgier, Ungeduld, Leichtsinnigkeit, Ängstlichkeit aus. Daher dran denken:

- Ist es zu gut um wahr zu sein, ist es Betrug. Niemand schenkt etwas (zumindest zahlt man mit Personendaten).

- Nie von Drohungen / Unheils-Prophezeiungen unter Zeitdruck setzen lassen. Seriöse Anbieter zwingen einem nie zu Entscheidungen unter Zeitdruck. Im Zweifel immer eine Zweitmeinung einholen und im Netz über Maschen / Anbieter informieren.

- Nie E-Mail-Anhänge öffnen, denen man nicht 100% vertraut.

2. Nicht Windows und nicht Android verwenden

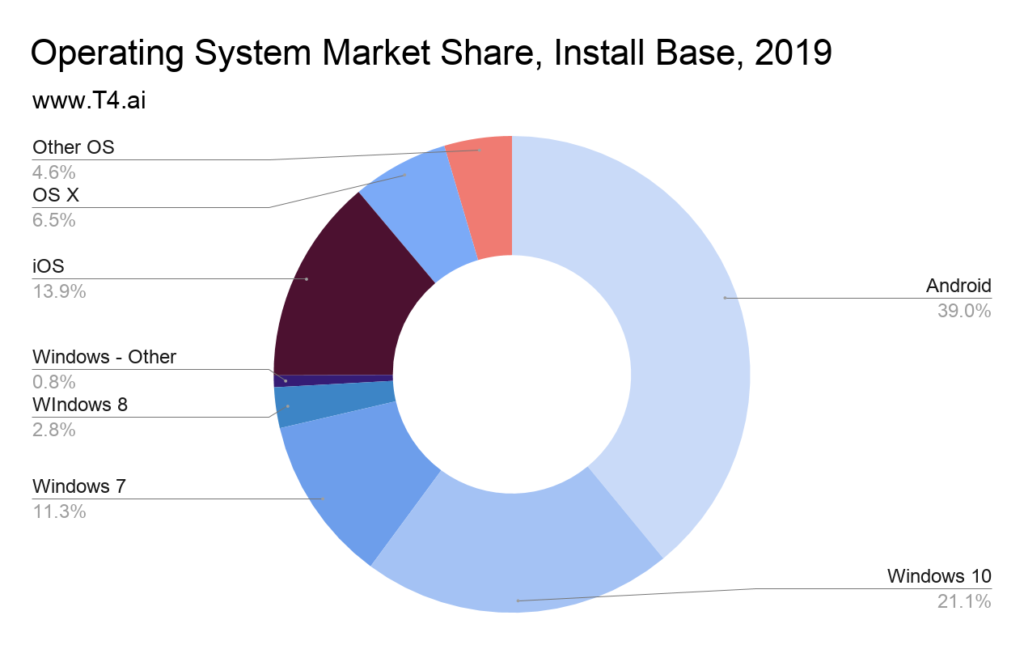

Es geht hier nicht darum, Unternehmen oder Produkte schlecht zu machen. Es geht einzig um Marktanteile. Für die Täterschaft ist es am effizientesten, sich bei technischen Angriffen auf die verbreitetsten Betriebssysteme zu konzentrieren. Dies ist im PC-Bereich noch immer klar: Windows. Im Mobile-Bereich weniger klar: Android. Nur schon durch Ausweichen auf weniger verbreitete Betriebssysteme (konkret: Linux und iOS wird die Attraktivität/Wahrscheinlichkeit eines Angriffs reduziert).

3. Automatische Updates immer aktivieren

Cyber-Angriffe nutzen entweder Schwachstellen beim Benutzer (siehe oben) oder Schwachstellen in Software. Updates (Betriebssysteme und Anwendungen) dienen zum Grossteil der Fehlerbehebung. Veraltete Systeme weisen daher viel mehr Lücken auf als aktuelle und können viel einfacher angegriffen werden. Im privat- oder KMU-Umfeld gibt es in der Regel keinen Grund, Software nicht zu aktualisieren. Es empfiehlt sich daher dringen, dies wo immer möglich automatisiert zu tun.

4. Passwörter niemals mehrfach verwenden

Wir alle haben sehr viele Benutzerkonten und sehr viele Passwörter. Es wäre bequem, immer das selbe Passwort zu verwenden. Es wäre auch extrem leichtsinnig und früher oder später fatal. Regelmässig werden Passwörter (oder Hashes) von Dienstanbietern gestohlen und anschliessend im Darknet verkauft. Verwenden User mehrfach das selbe Passwort, kann ein so erbeutetes Passwort sehr wertvoll für die Täterschaft sein.

Prüfen, ob man von einem Passwort-Leak betroffen ist:

Have I Been Pwned: Check if your email has been compromised in a data breach

Passwortmanagner (Auswahl):

Password Manager for Families, Businesses, Teams | 1Password

#1 Password Manager & Vault App with Single-Sign On & MFA Solutions | LastPass

5. Starke Passwörter verwenden

Nie Passwörter verwenden, die in irgendeinem Wörterbuch stehen könnten. Diese sind anfällig auf sogenannte dictionary attacks.

Zufällige Passwörter ab einer Länge von 16 Zeichen gelten heute als sicher und können realistischerweise mit brut force nicht geknackt werden.

Es gibt genügend gute Tools, um Passwörter zu generieren. Z.B.

Strong Random Password Generator (passwordsgenerator.net)

Solche Passwörter erfordern einen Passwortmanager (siehe oben).

6. Backups

Regelmässig Backups von allen wichtigen Daten erstellen. Backup-Medien nur bei Bedarf mit dem System verbinden. Wiederherstellung testen.

7. Zwei-Faktor-Authentifizierung für wichtige Anwendungen aktivieren

Wichtige Anwendungen sollten stets mit 2-Faktor-Authentifizierung (2FA) gesichert sein. Viele Anbieter, auch gratis E-Mailprovider und Cloud-Anbieter, bieten diese Sicherheitsfunktion an.